深度报告: 美国政府网站强制HTTPS加密,取得显著成效

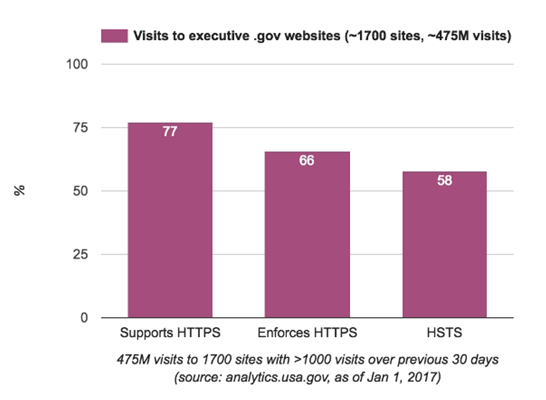

美国政府在2015年6月发布了HTTPS-Only标准(查看中文译文),要求所有联邦政府网站在2016年12月31日前都必须使用全站HTTPS加密连接,并要求使用HTTP严格传输安全(HSTS)策略。时隔一年多,美国政府网站HTTPS-Only标准的实施效果如何呢?美国总务管理局(GSA)下属的数字服务机构18F发布报告,介绍了美国政府在采用HTTPS技术方面的做法及效果。

美国政府网站强制HTTPS取得显著成效

总体来说,HTTPS-Only标准推动美国政府网站产生大量HTTPS应用,美国政府在HTTPS加密方面的应用已经超过非政府机构。虽然它并没有达到“在2016年12月31日之前所有联邦政府网站通过HTTPS安全连接”的目标,但网络流量数据表明,大多数.gov网站的访问者现在都通过HTTPS安全连接浏览美国政府网站。

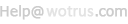

18F发布的统计数据显示,截至2017年1月1日,在大约1000个.gov主域名中,73%支持HTTPS,61%支持强制HTTPS,43%使用HSTS策略;在大约26000个子域名中,61%支持HTTPS,40%支持强制HTTPS,26%使用HSTS策略。

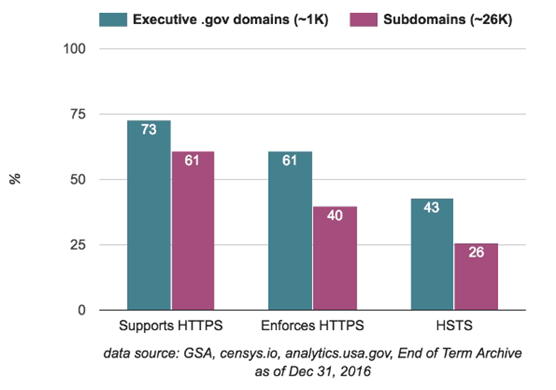

以上仅仅是能够检测到的.gov主域名及其子域名列表,18F高级顾问埃里克·米尔(Eric Mill)解释说,识别主域名是比较容易的,但子域名却很难获取到完整列表,大多数机构存在未使用、被弃用或用于测试的子域名,因此如果通过web流量来衡量美国政府对HTTPS应用的推动作用,其效果更为显著。

根据美国联邦网站数字分析计划(DAP)在analytics.usa.gov上报告的数据显示,有大约1700个活跃的使用.gov域名的美国联邦政府网站,这些网站在过去30天共获得4.75亿次访问。这些访问中,强制HTTPS访问并使用HSTS策略的站点数量远高于前文中测量的子域名应用数量,其中77%的访问支持HTTPS,66%的访问支持强制HTTPS,58%的访问使用HSTS策略。

Mill表示,虽然在互联网领域已经出现HTTPS无处不在的势头,但美国政府政策的出台对HTTPS应用起到了极大的推动作用。Mozilla April King在2016年10月分析了Alexa排名前100万的网站域名,其中只有33%支持HTTPS,13%支持强制HTTPS,美国政府网站的应用情况也差不多如此,而.gov域名使用HSTS策略的情况几乎不存在(仅占2%)。直到12月份,在接近美国政府要求的截至日期时,这些数据急剧上升,特别是使用HSTS策略的行政机构主域名数量,增长至近一半(43%)。

2017年1月19日,美国政府总务管理局(GSA)再出新政,要求新注册的.gov域名及其子域名自动提交给网络浏览器进行“预加载”,一旦预加载生效,浏览器就会对这些网站域名及其子域名严格执行HTTPS,用户无法点击绕过证书警告,任何服务都需要通过HTTPS访问,为推进HTTPS加密迈出又一重要步伐。

值得借鉴的做法及评估标准

美国政府总务管理局(GSA)及相关机构协作制定了各类数据统计计划并开发相应的工具,用于辅助HTTPS加密的执行,并及时了解政府网站HTTPS加密的推行进展及应用情况。

- .gov域名统计:因为没有完整的政府主域名和子域名列表,18F统计的.gov域名主要使用了来源GSA官方列表所列举的所有美国联邦政府.gov主域名,以及来源三个公共数据源的.gov子域名(三个公共数据源包括:参与数字分析计划DAP的网站、Censys.io中的证书,以及长期存档的爬网数据中出现的URL)。

- 扫描工具pshtt:美国GSA和美国国土安全部(DHS)协作开发了一款扫描工具pshtt,用于检测HTTPS和HSTS。

- 数字分析计划(DAP):数字分析计划是针对美国联邦政府网站的中央分析收集器,用于收集、分析美国联邦政府网站的网络流量数据,并通过analytics.usa.gov发布相关数据。

- pulse.cio.gov:该网站使用饼图统计,向公民直观显示美国政府网站使用HTTPS的进展情况,2017年4月11日的最新更新数据是76%的美国政府网站已使用HTTPS。

- dotgov.gov程序:该程序可将新注册的.gov域名及其子域名自动提交给网络浏览器进行“预加载”,严格执行HTTPS。

此外,GSA通过以下3个方面评估美国联邦政府网站HTTPS应用是否符合标准:

- 支持https:是否可以通过HTTPS使用web服务,该服务可能仍支持HTTP连接,但不能将用户从HTTPS重定向到HTTP。绑定域名的证书不能是无效的。

- 强制HTTPS:Web服务是否显示默认到HTTPS。该服务必须将用户从HTTP重定向到HTTPS。

- HSTS:Web服务允许客户端通过设置强大的HSTS策略自动执行HTTPS,Strict-Transport-Security的头部必须通过HTTPS提供,并且max-age必须设置为至少1年。

对我国政府网站HTTPS加密建设的建议

今年我国国务院办公厅印发了“互联网+政务服务”技术体系建设指南,制定了“在2017年底前普遍建成网上政务服务平台”的总体目标。届时,在我国网上政务服务平台上全面部署SSL证书、实施全站HTTPS加密,必须和必将成为平台建设最低限度的安全要求。

基于PKI技术的 SSL证书具备数据传输加密和服务器身份认证双重功能。(1)HTTPS加密:通过SSL证书的HTTPS加密功能,可为网上政务服务平台建立安全的传输连接,保护公民敏感数据传输安全,防止中间人窃取或篡改,防止流量劫持,确保数据的机密性和完整性;(2)网站身份认证:通过SSL证书的身份认证功能,可验证网上政务服务平台的服务器真实身份,通过浏览器向终端用户展现网站所属单位身份信息,防止钓鱼网站仿冒,树立政府网站的可信形象。

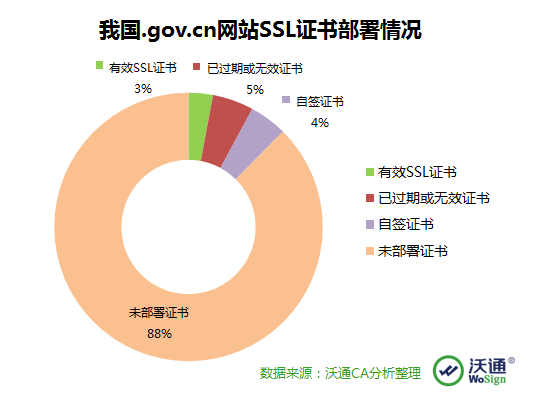

然而,我国政府网站目前的SSL证书应用情况仍然非常堪忧。2017年4月,沃通CA针对已解析到gov.cn的68931个政府网站进行分析统计,最新结果显示88%的政府网站未部署SSL证书,5%的政府网站证书已过期或无效,4%的政府网站部署非常不安全的自签名证书,仅3%的政府网站部署了有效的SSL证书。而部署了有效SSL证书的网站中,仍存在一些部署问题,例如证书绑定域名与使用证书的网站域名不符等情况。不过,与2016年7月的统计数据相比,部署有效SSL证书的政府网站占比从1.7%增长至3%,未部署SSL证书的政府网站占比从90%下降至88%,可以看出政府网站HTTPS加密建设的趋势。

沃通CA在数字证书行业具备十余年的实践经验,结合HTTPS最新技术和行业策略,对我国网上政务服务平台的HTTPS加密建设提出以下建议:

- 出台相关标准:针对HTTPS加密建设出台相关的标准,通过国家机构统一规范管理网上政务服务平台HTTPS加密建设进程及应用标准。

- 设置截至期限:设置完成HTTPS加密建设的期限,推动网上政务服务平台加快安全建设步伐,同时给非政府机构做出良好示范。

- 严格执行HTTPS:要求网上政务平台启用全站HTTPS并设置HSTS(HTTP严格传输安全),对重要的网上政务服务平台严格执行HTTPS加密访问。

- 加强分级管理:根据等保分级标准,对涉及重要敏感信息的网上政务服务平台,要求使用OV以上级别的SSL证书,加密传输数据、展示网站真实身份;推荐使用EV级别的SSL证书,直观展示绿色地址栏和单位名称,树立政府网站可信形象。

- 设置证书颁发机构授权(CAA):通过DNS记录指定哪些证书颁发机构(CA)允许为网上政务服务平台颁发证书,防止攻击者滥用免费SSL证书实施钓鱼攻击。

结语

HTTP明文协议已经无法适应现代互联网的安全需求,流量劫持、恶意软件注入、数据篡改、身份冒用等诸多问题,让越来越多的网站所有者意识到转向HTTPS加密的迫切性。全球互联网正在进行从HTTP到HTTPS的大迁移,HTTPS加密已经成为政府或其他任何企业网站建设的最低安全要求。作为网民数量世界第一的网络大国,加强涉及国计民生的网上政务服务平台安全迫在眉睫,不仅应加强HTTPS加密的建设工作,还应结合SSL证书身份认证功能构建可信网上政务服务环境,全面加强我国“互联网+政务服务”体系的安全与可信。

参考来源:18F.gsa.gov 沃通原创整理,转载请注明出处 http://www.wosign.com/news/usa-gov-https.htm