爆POODLE漏洞蔓延影响TLS安全传输协议

在继十月份谷歌安全团队发现高危SSL3.0 POODLE漏洞后,POODLE再次蔓延影响到TLS协议。POODLE(Padding Oracle On Downgraded Legacy Encryption)漏洞曾影响了使用最广泛的加密标准——SSL v3.0,攻击者可以利用该漏洞发动中间人攻击拦截用户浏览器和HTTPS站点的流量,然后窃取用户的敏感信息,如用户认证的cookies信息、账号信息等。本次漏洞与上次类似,影响范围同样广泛,包括银行等最流行的互联网网站。

延伸阅读:SSL与TLS的历史

1994年,NetScape公司设计了SSL协议(Secure Sockets Layer)的1.0版,但是未发布。

1995年,NetScape公司发布SSL 2.0版,很快发现有严重漏洞。

1996年,SSL 3.0版问世,得到大规模应用。

1999年,互联网标准化组织ISOC接替NetScape公司,发布了SSL的升级版TLS 1.0版。

2006年和2008年,TLS进行了两次升级,分别为TLS 1.1版和TLS 1.2版。最新的变动是2011年TLS 1.2的修订版。

目前,应用最广泛的是TLS 1.0,接下来是SSL 3.0。但是,主流浏览器都已经实现了TLS 1.2的支持。TLS 1.0通常被标示为SSL 3.1,TLS 1.1为SSL 3.2,TLS 1.2为SSL 3.3。漏洞分析TLS(Transport Layer Security,传输层安全协议)用于两个应用程序之间提供保密性和数据完整性。本次漏洞影响TLS 1.2版本,攻击者即使不先降级到SSL3.0也可通过TLS1.2用中间人攻击方法绕过传输层加密机制窃取用户的信息。攻击者攻击的主要目标是浏览器,因为在攻击时必须得注入恶意Javascript脚本才能发动攻击。攻击需要发送256个请求覆盖到一个cookie字符,或者发送4096个请求覆盖cookie中的16个字符。这一攻击的成功率很高,建议广大的用户们要提高警惕,尽可能的把浏览器升级到最新的版本。

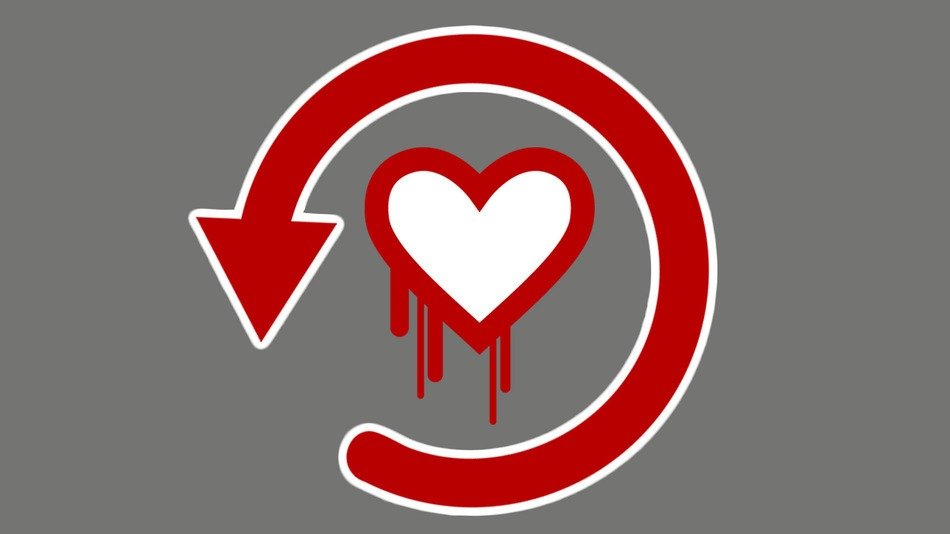

经测试发现一些主要的互联网站都受这一漏洞的影响,如美国银行、美国退伍军人事务部网站。这一漏洞非常的严重,最新的SSL扫描显示大约有10%的服务器都易受到POODLE攻击。目前已确定F5、A10等网络设备易受影响,其他的网络设备的是否也受影响目前还在测试中。站长们要想检测他们的服务器或者负载均衡设备是否易受到影响,可以通过这个地址进行检测。安全建议针对个人上网用户,建议您更新到最新版的浏览器,不要再使用IE6,及时更新到IE11或IE12;如果您使用的是低版本的FireFox或Chrome用户,可以通过下面的配置禁止SSL3.0和TLS1.2以临时降低风险。

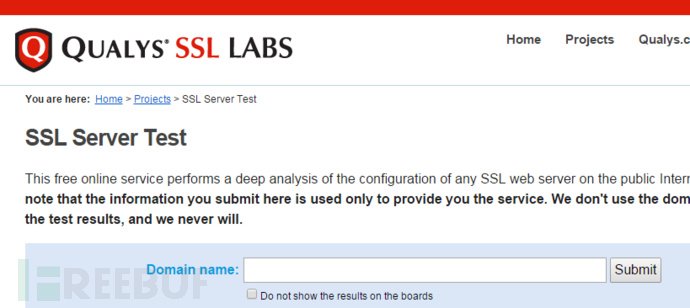

IE低版本用户:打开浏览器,选择工具->Internet选项->高级->把“USE SSL 3.0”选项去掉

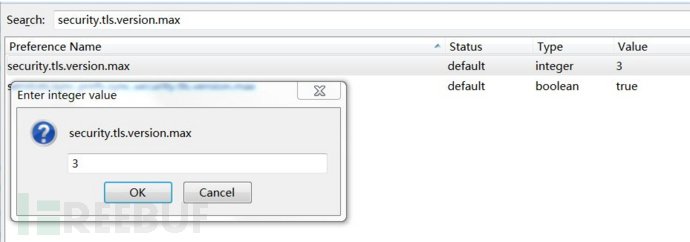

FireFox低版本用户:在浏览器地址栏输入about:config,将security.tls.version.max设置为3,security.ssl3.rsa_fips_des_ede3_sha设置为false

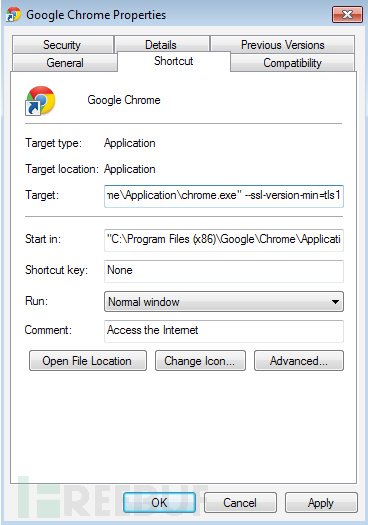

Chrome低版本用户:邮件点击Chrome图标,输入—ssl-version-min=tls1—“%1”,如下图:

上一篇: 2014年10大网络安全事件汇总